Fortigate in Alicloud @ @

B사의 프로젝트를 하면서 Fortigate 를 Alicloud에 설치하게 되었다.

Fortigate 도 낮설지만 Alicloud도 역시 만만치 않은 낮설음을 안겨 주더라.

설치 하면서 알게된 몇 가지 내용들을 정리 본다.

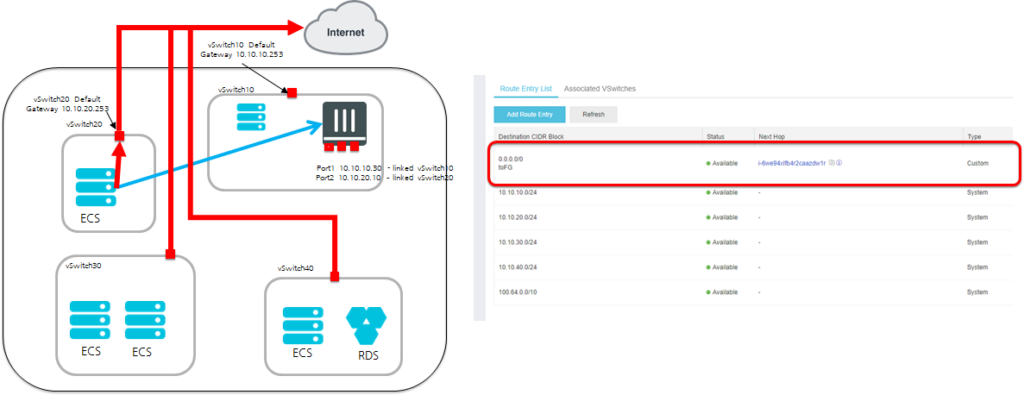

1. Default Gateway는 니 맘대로 안된다..

ECS에 Public / Private IP가 모두 있는 경우 Default Gateway를 지정해도 적용되지 않고 그냥 Alicloud의 Default G/W로 나간다.

우리의 0.0.0.0/0 Fortigate로 지정을 했지만 망연자실하게 Alicloud VPC의 DGW로 나가 버리는 현상. ECS에 Public IP 가 있는 경우 100% 이렇게 동작 한다.

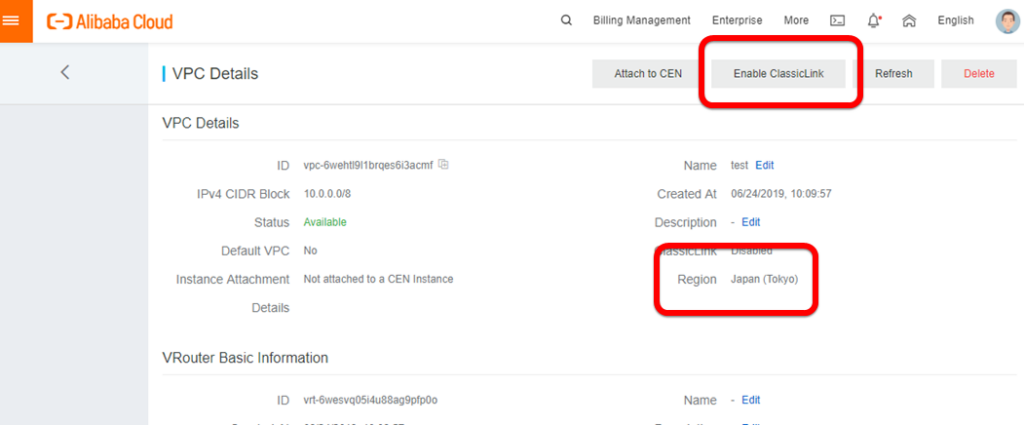

2. Region 마다 사용할 수 있는 네트워크 환경이 매우 다르다.

위의 문제를 해결하기 위해 Alicloud의 문서를 찾아보니 ClasicLink 라는게 있단다. vSwitch를 마치 L2 Switch처럼 동작하게 만들어 준다는데..

이게 있는 Resign도 있고 없는 곳도 있다. 향후 없어질 계획 이란다.

vSwitch를 L2로 사용하는 기능인 Classic Link는 도쿄오 일부 리전에는 있으나 Singapore 등 다른 곳에는 없다. @ @?

3. Security Group은 언제나 영원하다.

ABC의 Security Group은 우리가 설정하는 모든 보안정책에 우선 한다.

글리고 IP Domain에 이미 사전 예약된 x.x.x.253 이라는 Gateway도 항상 존재 한다.

Fortigate는 packet monitor 나 Security Group 위에서 2차적으로 보완적인 역할을 할수 있으나 Security Group이나 정의된 Gateway의모든것을 대체 할수는 없다.

결국 Security + Fortigate 를 통해서 2중 잠금을 한다고 생각 하면된다.

반대로 Security Group 과 Fortigate Policy 둘다 설정을 해줘야 하는 번거로움은 있겠지만 2중이면 쫌 든든한 심리적 안전감은 있을듯 하다.

4. X-forward for

Cloud 는 NAT환경을 사용한다. 거기에 Fortigate 까지 더하면..

요구사항에 데이터의 원본 IP 주소를 유지 해야 한다면 X-foward for 설정을 해당 정책에 추가 해주어야 한다.

config web-proxy profile

edit "1"

set header-x-forwarded-for add <-- to add the x-forwarded-for header.

next

end 5. Session 이 자꾸 끊어지면

Fortigate 설치후 개발부서에서 SSH 접속이 수시로 끊어진다는 연락을 받고 확인해 보면 Fortigate 설정의 timeout default는 3600

시간은 부족하지 않은데 자꾸 끊어지는 문제 해결을 위해 구성 추가

config system session-ttl

set default 300

config port

edit 22

set protocol 6

set timeout 50

set session-ttl 7200

next

end

end

config firewall service custom

edit "UDP_1194"

set udp-portrange 1194

set udp-idle-timer 60

set session-ttl 310

next

end